IT-Sicherheit setzt bereits im Web an

Local Security für Unternehmen

Die Bedrohungslage im Internet wächst weiter. Die Zahl der DDoS-Angriffe nimmt zu, und ihre Methoden werden ständig verfeinert. Gleichzeitig stellen Unternehmen ihre Applikationen verstärkt als Cloud-Services über das Web bereit. Die IT-Sicherheit darf sich deshalb nicht länger nur auf On-Premise-Maßnahmen beschränken.

Eine als Cloud-Service eingesetzte Web Application Firewall (WAF) dient zum Beispiel als eine Schutzschicht, die potenzielle DDoS-Angriffe auf Anwendungsebene verhindert. So erkennt und entschärft beispielsweise die Kona Web Application Firewall SQL-Injection-Angriffe innerhalb des HTTP- und HTTPS-Datenverkehrs bevor sie das Rechenzentrum eines Unternehmens erreichen.

Angriffstrends

Weltweit gesehen stieg die Zahl der DDoS-Attacken in den vergangenen Monaten erheblich an. Im „Q1 2015 State of the Internet – Security Report“ ermittelte das Prolexic Security Engineering and Research Team (PLXsert) von Akamai, dass sie im ersten Quartal 2015 gegenüber dem Vorquartal um gut 35 Prozent wuchs. Im Vergleich zum Vorjahresquartal stieg die Zahl der weltweiten DDoS-Attacken sogar um über 116 Prozent.

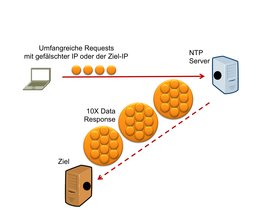

Ein großer Trend bei den DDoS-Angriffen ist der verstärkte Einsatz von Reflection-Attacken, bei denen das Zielsystem nicht direkt angegriffen wird, sondern dazu Dienste wie das Domain Name System (DNS) oder das Network Time Protocol (NTP) missbraucht werden. DNS und NTP basieren auf dem User Datagram Protocol (UDP), mit dem es möglich ist, via Address Spoofing Identitäten zu verschleiern. Zunächst senden Angreifer kleine Mengen von Datenpaketen an die zwischengeschalteten Server und diese fungieren dann als Verstärker. Sie spiegeln die Anfragen und leiten sie vielfach gesteigert an das eigentliche Ziel weiter.

Aufgrund der niedrigen Investitionskosten kommen verstärkt DDoS-Mietlösungen zusammen mit kreativen Reflection-Techniken zum Einsatz. Dazu vermieten Betreiber von Bot-Netzen ihre Infrastruktur. Als Folge der problemlosen Verfügbarkeit solcher Mietlösungen sind selbst technisch wenig versierte Angreifer in der Lage, DDoS-Verfahren einzusetzen. Schätzungen zufolge handelt es sich bei nahezu der Hälfte aller Attacken um Multi-Vektor-Angriffe, bei denen mehrere Verfahren – oft kombiniert mit Reflection- Methoden – zum Einsatz kommen. Die Bedrohungslage wird daher immer komplexer.

Gleichzeitig stellen Unternehmen verstärkt Applikationen als Cloud-Services über das Web bereit, die auf beliebigen stationären und mobilen Endgeräten zugänglich sind. Ein Teil der Infrastruktur- und Applikationslandschaft befindet sich dabei im eigenen Rechenzentrum, der andere Teil bei einem oder möglicherweise sogar mehreren Cloud-Providern.

Solange sich die IT-Systemlandschaft und die Applikationen ausschließlich On-Premise befanden, konzentrierten sich die IT-Sicherheitsmaßnahmen auf einen Ort. Durch den Einsatz von Private und Hybrid Clouds hat sich das geändert. Die Verteidigungslinien zur Absicherung der Infrastruktur sollten daher verteilt über mehrere physische Standorte und Rechenzentren von Cloud- Providern verlaufen.

Eine lokale Appliance zur Abwehr von DDoS-Angriffen genügte, solange die Attacken mit Bandbreiten von 50, 100 oder 500 MBit/s erfolgten. Angriffe fangen heute jedoch oft mit 10 GBit/s an. Damit ist nahezu jedes On-Premise-Equipment überfordert. Die herkömmlichen Ansätze mit Firewalls im eigenen Rechenzentrum greifen vor dem Hintergrund der neuen Bedrohungslage zu kurz.

Einführung

MM: Wie lässt sich bei den gestiegenen Anforderungen an ein ERP-System der Zukunft all das in einer sinnvollen Einführungsphase umsetzen?

Aschauer: Ich denke, dass spezialisierte Unternehmen wie COSMO CONSULT bereits heute über standardisierte Methoden verfügen, komplexe Anwendungen zügig und erfolgreich zu implementieren. Zukünftig werden jedoch standardisierte Prozesse in Verbindung mit unterschiedlichsten Fremdsystemen immer wichtiger. Um auch das einfach und schnell umzusetzen, arbeiten wir bereits heute an diesen komplexen Implementierungsszenarien.

MM: Welche Vorkehrungen sollte ein ERP-System heute schon mit sich bringen, um beim Mobilzugriff auf ERP-Funktionalitäten zukunftssicher zu sein?

Aschauer: Unsere Anwendungen, also Microsoft Dynamics-Anwendungen, sind durchgängig mobil verfügbar. Der Unterschied zu anderen Anwendungen liegt jedoch auch hier in der Einfachheit der Anwendung. Es gibt ein durchgängiges Userinterface, egal ob am Full-Client, am Web-Client, am Tablet oder am Smartphone. Das macht die Microsoft Dynamics-Anwendungen einzigartig. Oberstes Gebot für Datensicherheit ist natürlich immer, nur vertrauenswürdige Programme zu nutzen und sich über Sicherheitssoftware abzusichern. Auch hier bieten cloudbasierte Systeme enorme Vorteile.

MM: Welche Rolle fällt dem Thema „ERP-Software aus der Cloud“ oder „Software-as-a-Service“ zu?

Aschauer: On Premise-Varianten wird es sicherlich weiterhin geben. Subscription-Modelle werden jedoch immer attraktiver und fallspezifisch optimierter. Software sozusagen „aus der Steckdose“ zu beziehen und dafür nur nach Nutzung zu bezahlen, ist ein sehr smarter Ansatz, um laufende Kosten zu senken und immer den neuesten Stand der Technologien zu nutzen.

Prognosefähigkeit

MM: Wie lässt sich künftig „Prognosefähig durch ERP“ erreichen?

Aschauer: Das wird ein sehr wichtiger und interessanter Bereich. Gerade Analysesysteme, wie die von uns genutzte BI-Suite QlikView, entwickeln sich in diese Richtung. Auch ERP-Datenbanken wie der Microsoft SQL-Server bieten bereits heute Prognosefähigkeiten, um mit den gesammelten Daten umzugehen. Auch hier wird Spezialwissen immer notwendiger.

MM: Wie lässt sich ein erfolgreiches Datenmanagement im ERP-Umfeld aufsetzen, das zum Unternehmenserfolg beitragen kann?

Aschauer: Datenmanagement war schon immer ein Riesenthema. Intelligente ERP-Systeme, wie Microsoft Dynamics AX oder NAV, nutzen integrierte, in die jeweiligen Prozesse eingebundene Workflow-Komponenten, die die laufende Überwachung der Datenqualität übernehmen können. COSMO CONSULT beschäftigt sich bereits seit geraumer Zeit mit diesem Thema. So entstanden auch unsere eigenen Datenüberwachungssysteme, etwa das Modul cc|workflow zur Konsistenzüberwachung von ERP-Prozessdaten.